Prueba el Cifrado César

Utiliza la herramienta a continuación para codificar o decodificar un mensaje:

Resultado:

Momentos maravillosos en la historia

Bienvenido al mundo del Cifrado César

Este reino entrelaza la simplicidad y el misterio en el arte de la criptografía. Originario de las prácticas de Julio César, este cifrado sirve como testimonio del encanto atemporal de las comunicaciones secretas. Funciona con un principio sencillo pero ingenioso: desplazar las letras del alfabeto un número fijo de posiciones. Este desplazamiento transforma mensajes ordinarios en textos crípticos, envolviendo las palabras en un velo de misterio. Al adentrarnos en este mundo, descubrimos la elegancia de su simplicidad y la alegría de descifrar mensajes que una vez parecieron impenetrables. El Cifrado César, aunque elemental, abre la puerta al amplio y fascinante mundo de la criptografía, donde cada letra y desplazamiento juegan un papel crucial en el baile de secretos y descubrimientos.

¿Qué es el Cifrado César?

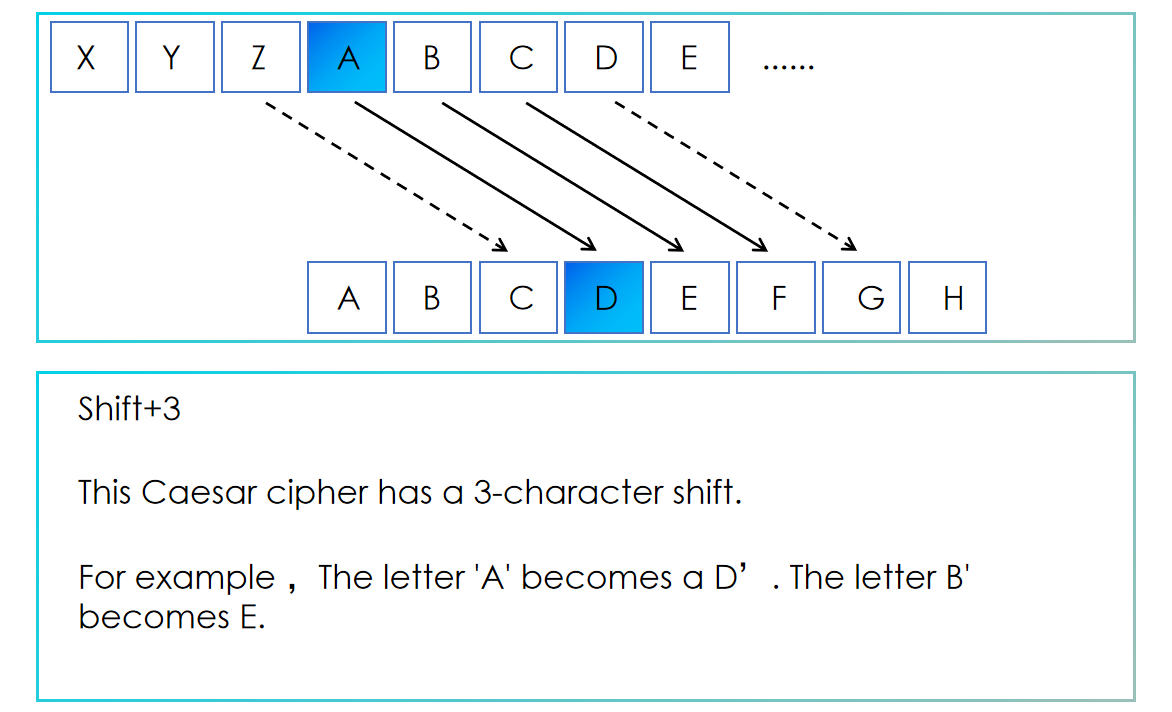

El Cifrado César, una técnica antigua de encriptación, se hizo famoso a través de Julio César, el renombrado general y político romano. Utilizó este método para proteger comunicaciones militares cruciales. Clasificado como un cifrado de sustitución, emplea específicamente un desplazamiento alfabético. El principio fundamental del Cifrado César implica desplazar cada letra del alfabeto por un número predeterminado de posiciones. Por ejemplo, con un desplazamiento de 3, el alfabeto se desplaza de tal manera que 'A' se convierte en 'D', 'B' se convierte en 'E', y este patrón continúa. Al llegar al final del alfabeto, la secuencia vuelve al principio.

Aunque el Cifrado César a menudo sirve como un elemento fundamental en métodos de encriptación más complejos, su simplicidad lo hace vulnerable. Como todos los cifrados basados en la sustitución alfabética, es relativamente fácil de descifrar, por lo que ofrece seguridad limitada para las necesidades prácticas de comunicación.

¿Cuáles son las variantes específicas del cifrado César?

El cifrado César es un método de encriptación que se realiza mediante el desplazamiento de letras en el alfabeto, siendo el más simple el mover cada letra un número fijo de posiciones hacia atrás (o adelante). Sin embargo, aparte de esta forma básica, aquí se enumeran algunas variantes más interesantes:

- ROT13: Una variante especial del cifrado César, con un desplazamiento de 13. Dado que hay 26 letras en el alfabeto inglés, se utiliza el mismo conjunto de reglas tanto para la encriptación como para la desencriptación.

- Atbash Cipher: Esta es una situación especial, que se puede considerar el cifrado César en hebreo. Invierte el alfabeto, por lo que la primera letra se convierte en la última, la segunda letra se convierte en la penúltima, y así sucesivamente.

- Vigenère Cipher: Aunque no es estrictamente un cifrado César, se desarrolló basándose en el principio del cifrado César. Utiliza una palabra clave como el valor de desplazamiento para la encriptación, ofreciendo una seguridad mayor en comparación con el desplazamiento de una sola letra.

- Affine Cipher: Basado en la idea del cifrado César, pero introduce la multiplicación en el proceso de encriptación. La posición de cada letra en el alfabeto se multiplica primero por un número (coprimo con la longitud del alfabeto) y luego se le añade un valor de desplazamiento, finalmente se toma el módulo de la longitud del alfabeto para obtener la letra encriptada.

- ROT5, ROT18, ROT47: Estas son variantes de ROT13, pero se utilizan para encriptar números y otros caracteres. ROT5 se utiliza solo para números, ROT18 combina ROT5 y ROT13, y ROT47 puede encriptar la mayoría de los caracteres imprimibles en la tabla ASCII.

- Doble cifrado César: Es una extensión simple del cifrado César, aplicando el cifrado César dos veces, posiblemente con diferentes valores de desplazamiento, para aumentar la complejidad de la encriptación.

Estas variantes y técnicas relacionadas tienen cada una sus características distintivas, destinadas a mejorar la seguridad de los métodos de encriptación o adaptarse a necesidades específicas de encriptación.

¿Cómo implementar el Cifrado César en Python?

En Python, puedes hacer esto recorriendo cada letra del texto original y luego calculando la versión cifrada de cada letra basada en el alfabeto y un desplazamiento dado. Esto se logra convenientemente utilizando una tabla de códigos ASCII, por ejemplo, tomando la diferencia entre el valor ASCII de la letra y el valor ASCII de 'a', más un desplazamiento, y luego convirtiendo el resultado de nuevo a letra.

Código Python para el Cifrado César

A continuación se muestra una función de Python que demuestra cómo cifrar y descifrar texto utilizando la técnica del Cifrado César. El código incluye comentarios para una mejor comprensión y adaptabilidad.

def caesar_cipher_enhanced(text, shift, encrypt=True):

"""

Encrypts or decrypts text using Caesar Cipher.

Parameters:

text (str): The text to encrypt or decrypt.

shift (int): The number of positions to shift the letters by.

encrypt (bool): True for encryption, False for decryption.

Returns:

str: The transformed text.

"""

transformed_text = ""

for char in text:

if char.isalpha():

start = ord('A') if char.isupper() else ord('a')

shift_adjusted = shift if encrypt else -shift

transformed_char = chr((ord(char) - start + shift_adjusted) % 26 + start)

transformed_text += transformed_char

else:

transformed_text += char

return transformed_text

# Example usage

user_input = input("Enter the text: ")

shift = int(input("Enter the shift value: "))

encrypt_decrypt = input("Encrypt or Decrypt (E/D): ").strip().upper()

if encrypt_decrypt == 'E':

result = caesar_cipher_enhanced(user_input, shift, encrypt=True)

print("Encrypted:", result)

elif encrypt_decrypt == 'D':

result = caesar_cipher_enhanced(user_input, shift, encrypt=False)

print("Decrypted:", result)

else:

print("Invalid option. Please enter 'E' for Encrypt or 'D' for Decrypt.")

¿Cómo descifrar el Cifrado César?

Descifrar un Cifrado César puede ser relativamente simple debido al número limitado de posibles desplazamientos (26 en el caso del alfabeto inglés). Un método común para romper este cifrado es mediante fuerza bruta, lo que significa probar cada posible desplazamiento hasta encontrar uno que tenga sentido. Esto es práctico porque solo hay 26 posibles desplazamientos en el alfabeto inglés, lo que hace que el número de combinaciones sea lo suficientemente pequeño para verificar cada una manualmente.

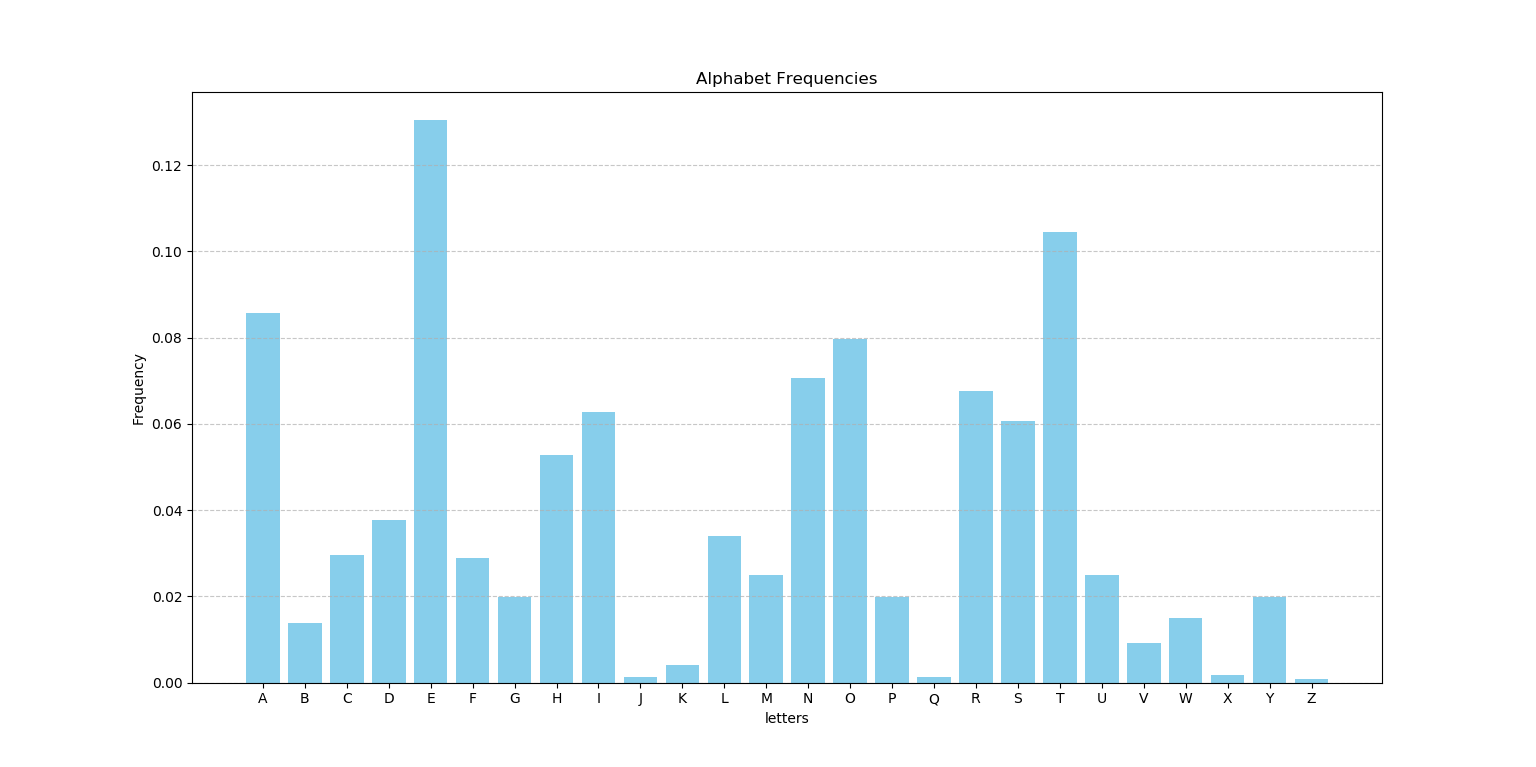

Otro método más refinado es utilizar el análisis de frecuencia. Dado que las letras en el idioma inglés tienen diferentes frecuencias de aparición (por ejemplo, 'e' es más común que 'z'), puedes comparar la frecuencia de las letras en el mensaje codificado con las frecuencias típicas de letras en inglés. Al hacer esto, puedes identificar el desplazamiento más probable que se utilizó para cifrar el mensaje.

Dado que el mapeo de cada carácter en el Cifrado César es fijo, si "b" se mapea a "e", entonces "e" aparecerá en el texto cifrado cada vez que "b" aparezca en el texto plano. Ahora se sabe que la distribución de probabilidad de cada letra en inglés es conocida. La probabilidad promedio de ocurrencia de diferentes letras en diferentes textos suele ser la misma, y cuanto más largo es el texto, más se acerca el cálculo de frecuencia al promedio. Esta es una tabla de frecuencias de las 26 letras. Por supuesto, a medida que cambia el número de muestras, la frecuencia de cada letra será ligeramente diferente.

Por ejemplo, introduce el primer párrafo de texto "This realm intertwines simplicity and intrigue...", y a través del convertidor de arriba obtenemos el texto cifrado. Pero para otros que no saben cuál es la clave secreta, podemos obtener una clave secreta a través del código, que es el desplazamiento.

El texto original en inglés es el siguiente:

"This realm intertwines simplicity and intrigue in the art of cryptography. Originating from the practices of Julius Caesar, this cipher serves as a testament to the timeless allure of secret communications. It operates on a straightforward yet ingenious principle – shifting the letters of the alphabet by a fixed number. This shift transforms ordinary messages into cryptic texts, cloaking words in a veil of mystery. As we delve into this world, we unravel the elegance of its simplicity and the joy of decoding messages that once seemed impenetrable. The Caesar Cipher, though elementary, opens the gateway to the broader, fascinating world of cryptography, where every letter and shift play a crucial role in the dance of secrecy and discovery."

El siguiente ejemplo de código Python demuestra cómo realizar un análisis de frecuencia para romper un cifrado César. Esta técnica se basa en el análisis estadístico de las frecuencias de las letras en inglés.

import string

def count_frequencies_from_file(path):

count_dict = dict.fromkeys(string.ascii_lowercase, 0)

total_chars = 0

with open(path, 'r', encoding='utf-8') as file:

for line in file:

for char in line.lower():

if char in count_dict:

count_dict[char] += 1

total_chars += 1

for char in count_dict:

count_dict[char] /= total_chars

return count_dict

def frequency_analysis(known_frequencies, count_dict):

eps = float('inf')

key = 0

cipher_frequencies = list(count_dict.values())

for shift in range(26):

s = 0

for i in range(26):

s += known_frequencies[i] * cipher_frequencies[(i + shift) % 26]

temp = abs(s - 0.065379)

if temp < eps:

eps = temp

key = shift

return key

# Known letter frequencies in English

known_freqs = [0.086,0.014,0.030,0.038,0.130,0.029,0.020,0.053,0.063,0.001,0.004,0.034,0.025,0.071,0.080,0.020,

0.001,0.068,0.061,0.105,0.025,0.009,0.015,0.002,0.020,0.001]

file_path = "Your_Path"

cipher_count_dict = count_frequencies_from_file(file_path)

key = frequency_analysis(known_freqs, cipher_count_dict)

print("The key is: " + str(key))

Intenta usar tu propia ruta de archivo y ejecuta este código para ver si puedes descifrar un mensaje cifrado con un cifrado César.

Cifrado de César y el cifrado utilizado por César

En el Capítulo 56 de De Vita Caesarum de Suetonio, se describe el uso de técnicas de cifrado en las cartas privadas de César:

"Extant et ad Ciceronem, item ad familiares domesticis de rebus, in quibus, si qua occultius perferenda erant, per notas scripsit, id est sic structo litterarum ordine, ut nullum verbum effici posset: quae si qui investigare et persequi velit, quartam elementorum litteram, id est D pro A et perinde reliquas commutet." (Suetonio, De Vita Caesarum: Divus Iulius. The Latin Library, accesado el 1 de junio de 2024, https://www.thelatinlibrary.com/suetonius/suet.caesar.html)

Este contenido no menciona directamente el concepto moderno del Cifrado de César, que involucra un simple desplazamiento de letras. En cambio, el método de cifrado utilizado por César se asemejaba más a un cifrado de transposición, donde se cambian las posiciones reales de las letras para cifrar el mensaje, claramente diferente del desplazamiento fijo del Cifrado de César. Esta técnica de cifrado implica un reordenamiento y sustitución de letras relativamente complejos, demostrando una diferencia significativa del método de desplazamiento directo del Cifrado de César moderno

Esteganografía y Criptografía

Explora la fascinante obra de Johannes Trithemius, un monje benedictino y erudito de la época del Renacimiento en Alemania. Es conocido por su trabajo seminal, Steganographia, que profundiza en los ámbitos de la esteganografía y también aborda técnicas criptográficas en sus otras obras académicas.

Steganographia es a menudo malinterpretado como que involucra únicamente elementos mágicos y la invocación de espíritus. Sin embargo, encierra ingeniosamente un sistema criptográfico complejo dentro de sus narrativas. A continuación se ofrece un resumen del contenido criptográfico cifrado en sus volúmenes:

- Volumen Uno y Dos: Estos volúmenes se centran predominantemente en técnicas de cifrado. Inicialmente percibidos como guías para invocar espíritus, representan metafóricamente métodos intrincados de criptografía. Describen métodos innovadores para transmitir mensajes ocultos a largas distancias, un concepto revolucionario en ese momento.

- Volumen Tres: Este volumen extiende algunos de los temas anteriores pero introduce discusiones más controvertidas que se desvían de la criptografía directa encontrada en los primeros dos volúmenes. Explora abiertamente dimensiones más espirituales y mágicas, que han sido objeto de diversas interpretaciones a lo largo de los siglos.

A través de un análisis más profundo, la obra de Trithemius revela que lo que parece ser invocaciones mágicas son en realidad descripciones veladas de métodos criptográficos, destacando la relevancia de la criptografía similar a las prácticas criptográficas modernas.

Definiciones y Principios Básicos

La esteganografía es el arte de ocultar información dentro de medios no sensibles, como imágenes, archivos de audio o de vídeo, haciendo que la información sea invisible para los observadores casuales. La esencia de la esteganografía radica en ocultar la existencia de la información, no solo su contenido.

En contraste, la criptografía implica convertir información en texto plano en un formato cifrado seguro que no puede ser entendido sin la clave de descifrado correspondiente, apoyándose en algoritmos matemáticos complejos como los mecanismos de clave pública/privada y los algoritmos de cifrado simétrico.

Implementación Técnica y Aplicaciones

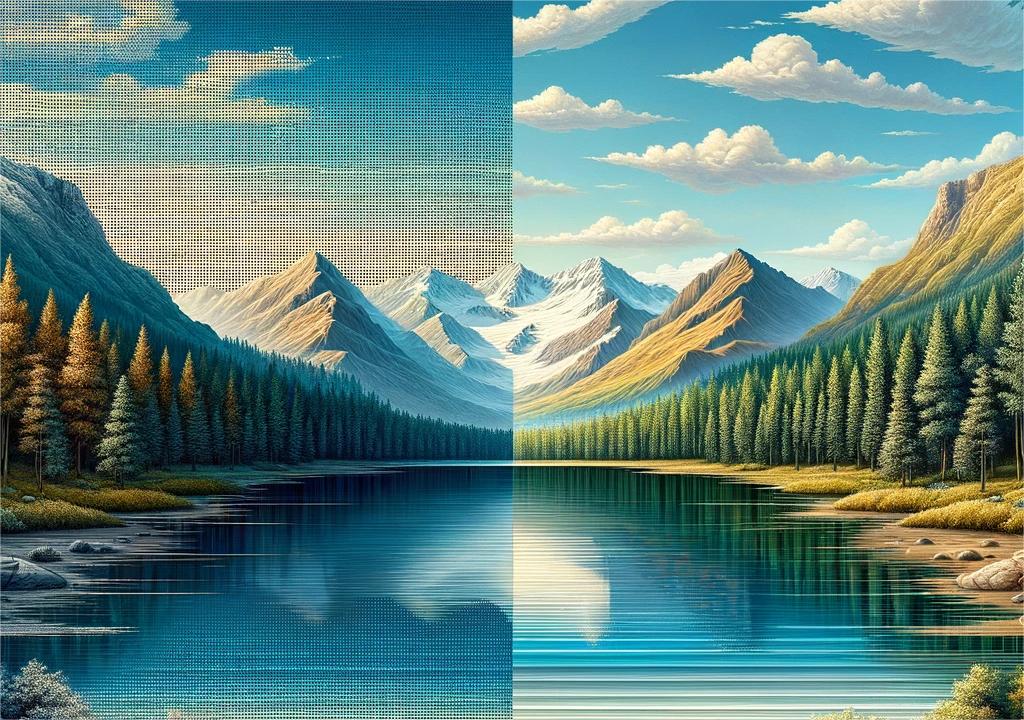

La implementación de la esteganografía típicamente involucra codificar información secreta en varias partes de archivos ordinarios, como los píxeles en imágenes, videos, audio o incluso texto. Este tipo de ocultación de información se logra a través de modificaciones sutiles, por ejemplo, afinando los valores de los píxeles en una imagen, alterando el bit menos significativo (LSB) de los valores de color, o añadiendo señales en archivos de audio que están más allá de las frecuencias auditivas humanas. Estas modificaciones están por debajo del umbral de percepción humana, por lo que incluso cuando la información se transmite o se muestra, sigue siendo indetectable para los observadores externos. La ventaja de este método es que incluso la observación visual directa no puede discernir fácilmente estos cambios sutiles.

La imagen anterior ilustra el concepto de esteganografía. El lado izquierdo de la imagen, etiquetado como 'normal', no muestra alteraciones y retiene la apariencia original del paisaje. Por el contrario, el lado derecho demuestra cómo se puede ocultar texto utilizando el método LSB, alterando la imagen lo suficientemente sutil como para hacer que los cambios sean casi invisibles.

La criptografía transforma la información sensible utilizando claves criptográficas para crear texto cifrado. Este formato cifrado asegura que los datos permanezcan seguros e ininteligibles para entidades no autorizadas, crucial para proteger las comunicaciones y los datos en diversos sistemas.

Detección y Seguridad

La seguridad de la esteganografía depende principalmente de su ocultamiento. Una vez que se sospecha el uso de esteganografía, se pueden emplear análisis técnicos especializados, como análisis estadístico o reconocimiento de patrones, para intentar descubrir la información oculta. Sin embargo, si el método esteganográfico está bien diseñado, incluso los expertos pueden encontrar difícil detectar la información oculta.

La seguridad de la tecnología de cifrado depende de la fortaleza de los algoritmos de cifrado y la gestión segura de las claves. Los métodos de cifrado modernos, como AES y RSA, están diseñados para resistir diversos tipos de ataques, incluidos los de la computación cuántica. La confidencialidad de las claves es crítica para la seguridad del cifrado; una vez que las claves se ven comprometidas, la protección del cifrado se rompe.

Ambientes Apropiados y Limitaciones

La esteganografía es ideal para escenarios altamente confidenciales, como las comunicaciones encubiertas, donde revelar la existencia de la información podría ser perjudicial. Sin embargo, está limitada por el volumen de datos que puede ser efectivamente ocultado. Por otro lado, la criptografía es versátil, adecuada para asegurar datos en una amplia gama de aplicaciones, desde transacciones financieras hasta la protección de datos personales, aunque exige una gestión rigurosa de las claves para prevenir violaciones de seguridad.

En resumen, tanto la esteganografía como la criptografía desempeñan roles críticos en el campo de la seguridad de la información. Pueden ser empleadas individualmente o en conjunto para ofrecer una protección robusta, adaptada a las necesidades de seguridad específicas y la naturaleza de las amenazas involucradas.