Essayez le chiffre de César

Utilisez l'outil ci-dessous pour coder ou décoder un message :

Résultat :

Moments merveilleux de l'histoire

Bienvenue dans le monde du chiffre de César

Ce royaume entrelace simplicité et intrigue dans l'art de la cryptographie. Originaire des pratiques de Jules César, ce chiffre sert de témoignage à l'attrait intemporel des communications secrètes. Il fonctionne sur un principe simple mais ingénieux - décaler les lettres de l'alphabet d'un nombre fixe. Ce décalage transforme les messages ordinaires en textes cryptiques, enveloppant les mots d'un voile de mystère. En explorant ce monde, nous dévoilons l'élégance de sa simplicité et la joie de déchiffrer des messages qui semblaient autrefois impénétrables. Le chiffre de César, bien qu'élémentaire, ouvre la porte au monde plus large et fascinant de la cryptographie, où chaque lettre et décalage joue un rôle crucial dans la danse du secret et de la découverte.

Qu'est-ce que le chiffre de César ?

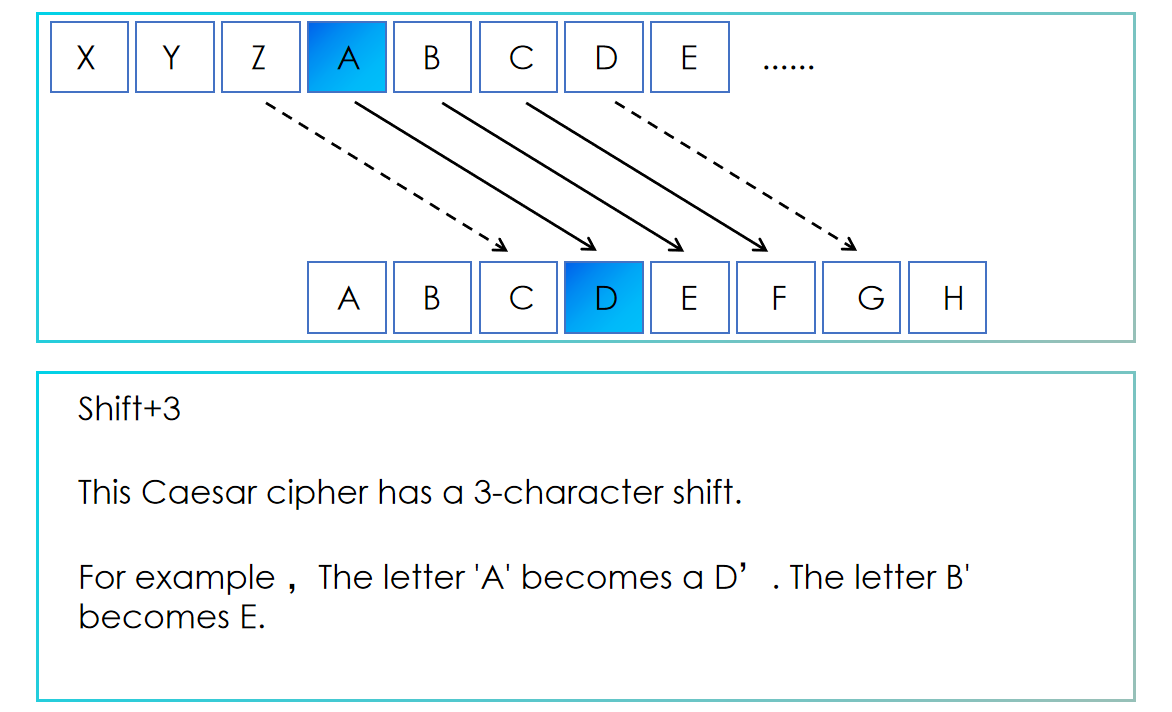

Le chiffre de César, une technique de cryptage ancienne, a gagné en renommée grâce à Jules César, le célèbre général et homme politique romain. Il a utilisé cette méthode pour protéger d'importantes communications militaires. Classé comme un chiffre de substitution, il emploie spécifiquement un décalage alphabétique. Le principe fondamental du chiffre de César implique de décaler chaque lettre de l'alphabet d'un nombre prédéterminé. Par exemple, avec un décalage de 3, l'alphabet est décalé de telle sorte que 'A' devient 'D', 'B' devient 'E', et ce modèle se poursuit. À la fin de l'alphabet, la séquence revient au début.

Bien que le chiffre de César serve souvent d'élément fondamental dans des méthodes de cryptage plus complexes, sa simplicité le rend vulnérable. Comme tous les chiffres basés sur la substitution alphabétique, il est relativement facile à déchiffrer, offrant ainsi une sécurité limitée pour les besoins de communication pratique.

Quelles sont les variantes spécifiques du chiffre de César ?

Le chiffre de César est une méthode de cryptage qui fonctionne par décalage des lettres dans l'alphabet, la plus simple consistant à déplacer chaque lettre d'un nombre fixe de positions en arrière (ou en avant). Cependant, en plus de cette forme de base, voici quelques variantes plus intéressantes :

- ROT13 : Une variante spéciale du chiffre de César avec un décalage de 13. Comme l'alphabet anglais contient 26 lettres, le même règlement s'applique à la fois pour le cryptage et le décryptage.

- Atbash Cipher : C'est un cas particulier qui peut être considéré comme le chiffre de César en hébreu. Il inverse l'ordre de l'alphabet, ainsi la première lettre devient la dernière, la deuxième lettre devient l'avant-dernière, et ainsi de suite.

- Vigenère Cipher : Bien qu'il ne soit pas strictement un chiffre de César, il est développé sur le principe du chiffre de César. Il utilise un mot-clé comme valeur de décalage pour le cryptage, offrant une sécurité supérieure par rapport à un décalage unique de lettre.

- Affine Cipher : Basé sur l'idée du chiffre de César, mais introduit la multiplication dans le processus de cryptage. La position de chaque lettre dans l'alphabet est d'abord multipliée par un nombre (coprime avec la longueur de l'alphabet) puis additionnée à une valeur de décalage, avant de prendre le modulo de la longueur de l'alphabet pour obtenir la lettre cryptée.

- ROT5, ROT18, ROT47 : Ce sont des variantes de ROT13, mais elles sont utilisées pour crypter des chiffres et d'autres caractères. ROT5 est utilisé uniquement pour les chiffres, ROT18 combine ROT5 et ROT13, et ROT47 peut crypter la plupart des caractères imprimables dans la table ASCII.

- Double chiffre de César : C'est une extension simple du chiffre de César, appliquant le chiffre de César deux fois, possiblement avec des valeurs de décalage différentes, pour augmenter la complexité du cryptage.

Ces variantes et techniques connexes ont chacune leurs caractéristiques, visant à améliorer la sécurité des méthodes de cryptage ou à répondre à des besoins de cryptage spécifiques.

Comment implémenter le chiffre de César en Python ?

En Python, cela peut être réalisé en parcourant chaque lettre du texte original, puis en calculant la version chiffrée de chaque lettre en fonction de l'alphabet et d'un décalage donné. Cela se fait commodément en utilisant une table de codes ASCII, par exemple, en prenant la différence entre la valeur ASCII de la lettre et la valeur ASCII de 'a', en ajoutant un décalage, puis en reconvertissant le résultat en lettre.

Code Python pour le chiffre de César

Ci-dessous se trouve une fonction Python qui démontre comment chiffrer et déchiffrer du texte en utilisant la technique du chiffre de César. Le code inclut des commentaires pour une meilleure compréhension et adaptabilité.

def caesar_cipher_enhanced(text, shift, encrypt=True):

"""

Encrypts or decrypts text using Caesar Cipher.

Parameters:

text (str): The text to encrypt or decrypt.

shift (int): The number of positions to shift the letters by.

encrypt (bool): True for encryption, False for decryption.

Returns:

str: The transformed text.

"""

transformed_text = ""

for char in text:

if char.isalpha():

start = ord('A') if char.isupper() else ord('a')

shift_adjusted = shift if encrypt else -shift

transformed_char = chr((ord(char) - start + shift_adjusted) % 26 + start)

transformed_text += transformed_char

else:

transformed_text += char

return transformed_text

# Example usage

user_input = input("Enter the text: ")

shift = int(input("Enter the shift value: "))

encrypt_decrypt = input("Encrypt or Decrypt (E/D): ").strip().upper()

if encrypt_decrypt == 'E':

result = caesar_cipher_enhanced(user_input, shift, encrypt=True)

print("Encrypted:", result)

elif encrypt_decrypt == 'D':

result = caesar_cipher_enhanced(user_input, shift, encrypt=False)

print("Decrypted:", result)

else:

print("Invalid option. Please enter 'E' for Encrypt or 'D' for Decrypt.")

Comment déchiffrer le chiffre de César ?

Déchiffrer un chiffre de César peut être relativement simple en raison du nombre limité de décalages possibles (26 dans le cas de l'alphabet anglais). Une méthode courante pour casser ce chiffre est la force brute, ce qui signifie essayer chaque décalage possible jusqu'à en trouver un qui donne un sens. Cela est pratique car il n'y a que 26 décalages possibles dans l'alphabet anglais, rendant le nombre de combinaisons assez petit pour vérifier chacun manuellement.

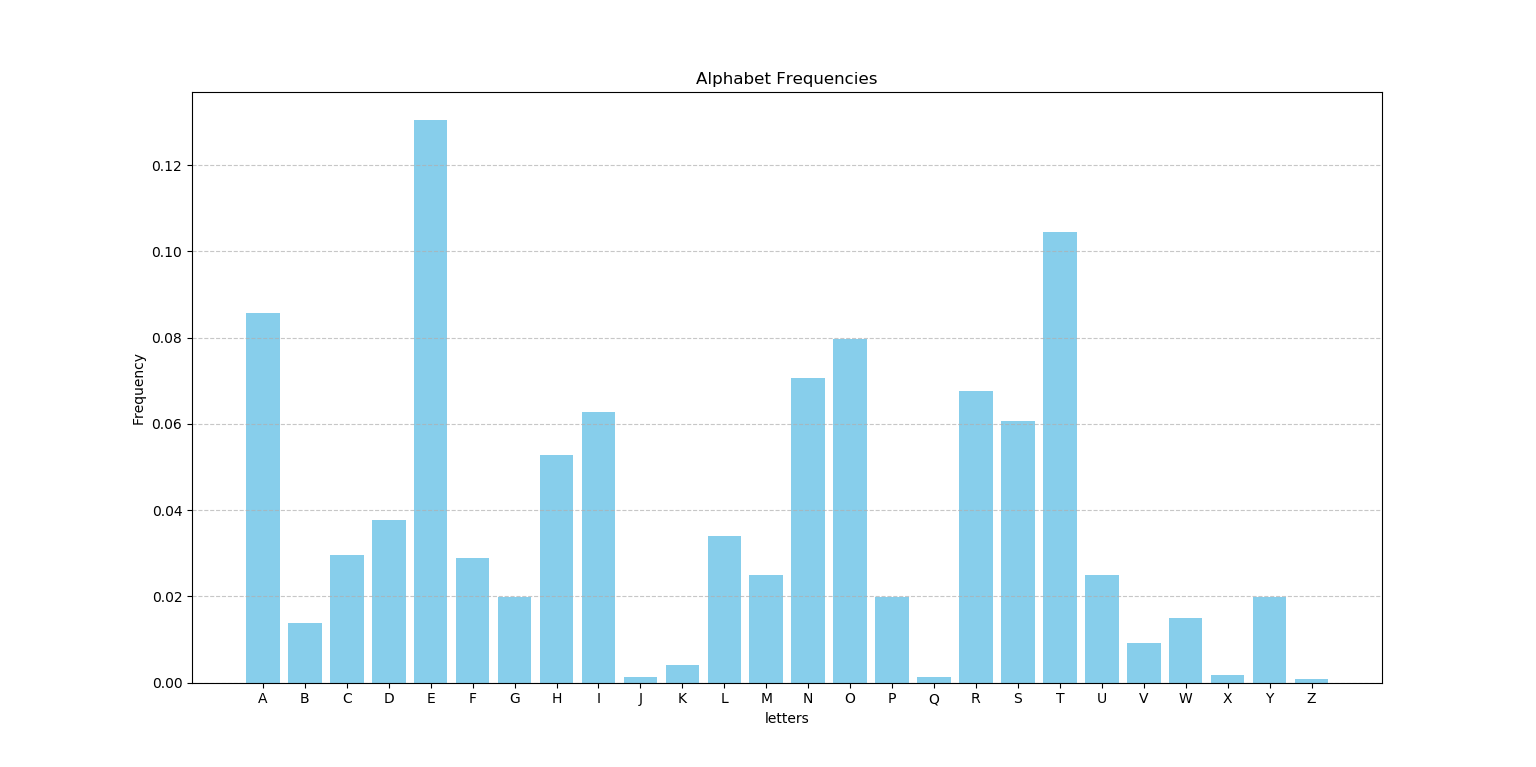

Une autre méthode plus raffinée est d'utiliser l'analyse fréquentielle. Étant donné que les lettres en anglais ont différentes fréquences d'occurrence (par exemple, 'e' est plus courant que 'z'), vous pouvez comparer la fréquence des lettres dans le message codé avec les fréquences typiques des lettres en anglais. En faisant cela, vous pouvez identifier le décalage le plus probable qui a été utilisé pour chiffrer le message.

Comme le mappage de chaque caractère dans le chiffre de César est fixe, si "b" se mappe à "e", alors "e" apparaîtra dans le texte chiffré chaque fois que "b" apparaît dans le texte en clair. Il est maintenant connu que la distribution de probabilité de chaque lettre en anglais est connue. La probabilité moyenne d'occurrence de différentes lettres dans différents textes est généralement la même, et plus le texte est long, plus le calcul de fréquence se rapproche de la moyenne. Voici un graphique de fréquence des 26 lettres. Bien sûr, à mesure que le nombre d'échantillons change, la fréquence de chaque lettre sera légèrement différente.

Par exemple, saisissez le premier paragraphe du texte "This realm intertwines simplicity and intrigue...", et à travers le convertisseur ci-dessus, nous obtenons le texte chiffré. Mais pour d'autres qui ne savent pas quelle est la clé secrète, nous pouvons obtenir une clé secrète à travers le code, qui est le décalage.

Le texte anglais original est le suivant:

"This realm intertwines simplicity and intrigue in the art of cryptography. Originating from the practices of Julius Caesar, this cipher serves as a testament to the timeless allure of secret communications. It operates on a straightforward yet ingenious principle – shifting the letters of the alphabet by a fixed number. This shift transforms ordinary messages into cryptic texts, cloaking words in a veil of mystery. As we delve into this world, we unravel the elegance of its simplicity and the joy of decoding messages that once seemed impenetrable. The Caesar Cipher, though elementary, opens the gateway to the broader, fascinating world of cryptography, where every letter and shift play a crucial role in the dance of secrecy and discovery."

L'exemple de code Python suivant illustre comment effectuer une analyse fréquentielle pour casser un chiffre de César. Cette technique est basée sur l'analyse statistique des fréquences des lettres en anglais.

import string

def count_frequencies_from_file(path):

count_dict = dict.fromkeys(string.ascii_lowercase, 0)

total_chars = 0

with open(path, 'r', encoding='utf-8') as file:

for line in file:

for char in line.lower():

if char in count_dict:

count_dict[char] += 1

total_chars += 1

for char in count_dict:

count_dict[char] /= total_chars

return count_dict

def frequency_analysis(known_frequencies, count_dict):

eps = float('inf')

key = 0

cipher_frequencies = list(count_dict.values())

for shift in range(26):

s = 0

for i in range(26):

s += known_frequencies[i] * cipher_frequencies[(i + shift) % 26]

temp = abs(s - 0.065379)

if temp < eps:

eps = temp

key = shift

return key

# Known letter frequencies in English

known_freqs = [0.086,0.014,0.030,0.038,0.130,0.029,0.020,0.053,0.063,0.001,0.004,0.034,0.025,0.071,0.080,0.020,

0.001,0.068,0.061,0.105,0.025,0.009,0.015,0.002,0.020,0.001]

file_path = "Your_Path"

cipher_count_dict = count_frequencies_from_file(file_path)

key = frequency_analysis(known_freqs, cipher_count_dict)

print("The key is: " + str(key))

Essayez d'utiliser votre propre chemin de fichier et exécutez ce code pour voir si vous pouvez décrypter un message chiffré avec un chiffrement de César.

Chiffre de César et le chiffre utilisé par César

Dans le chapitre 56 de De Vita Caesarum de Suétone, l'utilisation des techniques de cryptage dans les lettres privées de César est décrite :

"Extant et ad Ciceronem, item ad familiares domesticis de rebus, in quibus, si qua occultius perferenda erant, per notas scripsit, id est sic structo litterarum ordine, ut nullum verbum effici posset: quae si qui investigare et persequi velit, quartam elementorum litteram, id est D pro A et perinde reliquas commutet." ( Suétone, De Vita Caesarum: Divus Iulius. The Latin Library, accessed June 1, 2024, https://www.thelatinlibrary.com/suetonius/suet.caesar.html )

Ce contenu ne mentionne pas directement le concept moderne du Chiffre de César, qui implique un simple décalage des lettres. Au lieu de cela, la méthode de cryptage utilisée par César était plutôt semblable à un chiffre de transposition, où les positions réelles des lettres sont changées pour crypter le message, nettement différent du décalage fixe du Chiffre de César. Cette technique de cryptage implique un réarrangement et une substitution des lettres relativement complexes, démontrant une différence significative par rapport à la méthode de décalage direct du Chiffre de César moderne.

Stéganographie et Cryptographie

Découvrez le travail fascinant de Johannes Trithemius, un moine bénédictin et érudit de l'époque de la Renaissance en Allemagne. Il est connu pour son œuvre fondamentale, Steganographia, qui explore les domaines de la stéganographie et aborde également les techniques cryptographiques dans ses autres travaux savants.

Steganographia est souvent mal interprété comme impliquant uniquement des éléments magiques et l'invocation d'esprits. Cependant, il intègre astucieusement un système cryptographique complexe dans ses récits. Voici un aperçu du contenu cryptographique réparti dans ses volumes :

- Volumes Un et Deux : Ces volumes se concentrent principalement sur les techniques de cryptage. Initialement perçus comme des guides pour invoquer des esprits, ils représentent métaphoriquement des méthodes complexes de cryptographie. Ils décrivent des méthodes innovantes pour transmettre des messages cachés sur de longues distances, un concept révolutionnaire à l'époque.

- Volume Trois : Ce volume prolonge certains des thèmes précédents mais introduit des discussions plus controversées qui s'écartent de la cryptographie directe trouvée dans les deux premiers volumes. Il explore ouvertement des dimensions plus spirituelles et magiques, qui ont été sujettes à diverses interprétations au fil des âges.

À travers une analyse plus approfondie, l'œuvre de Trithemius révèle que ce qui apparaît comme des invocations magiques sont en réalité des descriptions voilées de méthodes cryptographiques, soulignant la pertinence de la cryptographie similaire aux pratiques cryptographiques modernes.

Définitions et Principes de Base

La stéganographie est l'art de dissimuler des informations au sein de supports non sensibles tels que des images, des fichiers audio ou vidéo, rendant les informations invisibles aux observateurs occasionnels. L'essence de la stéganographie réside dans le fait de dissimuler l'existence de l'information, et pas seulement son contenu.

En revanche, la cryptographie consiste à convertir des informations en clair en un format crypté sécurisé qui ne peut être compris sans la clé de déchiffrement correspondante, en s'appuyant sur des algorithmes mathématiques complexes comme les mécanismes de clé publique/privée et les algorithmes de chiffrement symétrique.

Mise en œuvre technique et applications

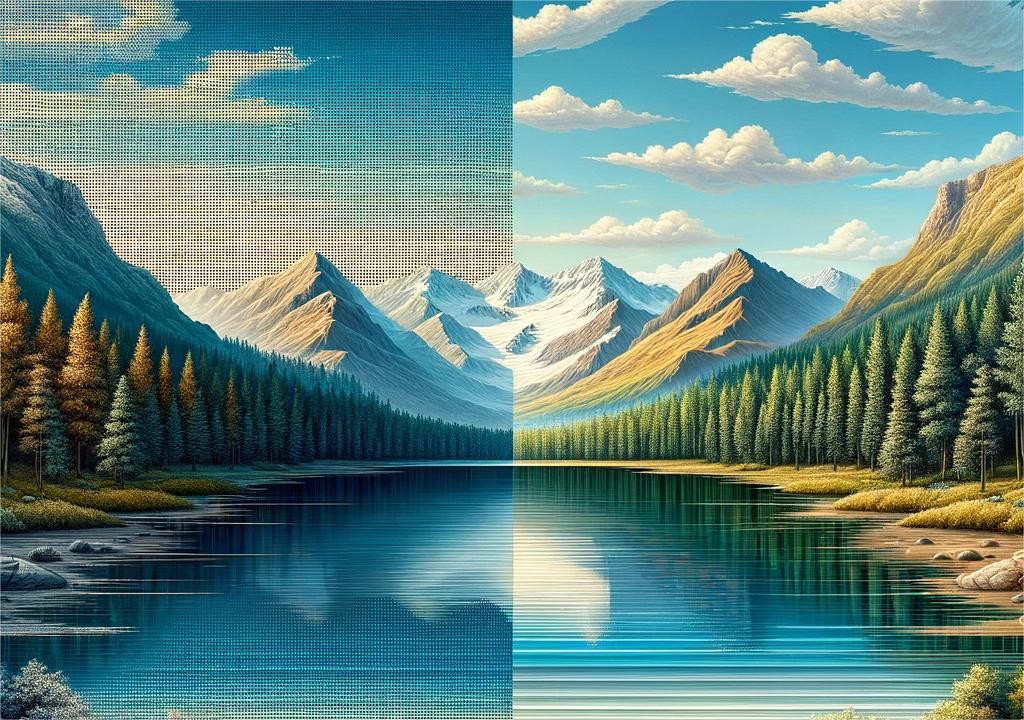

La mise en œuvre de la stéganographie implique généralement le codage d'informations secrètes dans diverses parties de fichiers ordinaires, tels que les pixels dans les images, les vidéos, l'audio, ou même le texte. Ce type de dissimulation d'informations est réalisé par des modifications subtiles, par exemple, en ajustant finement les valeurs des pixels dans une image, en modifiant le bit le moins significatif (LSB) des valeurs de couleur, ou en ajoutant des signaux dans des fichiers audio qui sont au-delà des fréquences d'audition humaines. Ces modifications sont en dessous du seuil de perception humaine, de sorte que même lorsque les informations sont transmises ou affichées, elles restent indétectables par les observateurs extérieurs. L'avantage de cette méthode est que même une observation visuelle directe ne peut pas facilement discerner ces changements subtils.

L'image ci-dessus illustre le concept de stéganographie. Le côté gauche de l'image, étiqueté comme 'normal', ne montre aucune modification et conserve l'apparence originale du paysage. Inversement, le côté droit démontre comment le texte peut être caché en utilisant la méthode LSB, en modifiant l'image suffisamment subtilement pour rendre les changements presque invisibles.

La cryptographie transforme des informations sensibles en utilisant des clés cryptographiques pour créer du texte chiffré. Ce format crypté garantit que les données restent sécurisées et inintelligibles pour les entités non autorisées, essentiel pour protéger les communications et les données à travers divers systèmes.

Détection et sécurité

La sécurité de la stéganographie repose principalement sur son aspect dissimulatif. Une fois l'utilisation de la stéganographie suspectée, des analyses techniques spécialisées, telles que l'analyse statistique ou la reconnaissance de motifs, peuvent être employées pour tenter de découvrir des informations cachées. Cependant, si la méthode stéganographique est bien conçue, même les experts peuvent trouver difficile de détecter les informations dissimulées.

La sécurité de la technologie de cryptage dépend de la robustesse des algorithmes de cryptage et de la gestion sécurisée des clés. Les méthodes de cryptage modernes, telles que AES et RSA, sont conçues pour résister à divers types d'attaques, y compris celles issues de l'informatique quantique. La confidentialité des clés est cruciale pour la sécurité du cryptage ; une fois les clés compromises, la protection du cryptage est rompue.

Environnements appropriés et limitations

La stéganographie est idéale pour des scénarios hautement confidentiels, tels que les communications secrètes, où la révélation de l'existence de l'information pourrait être préjudiciable. Cependant, elle est limitée par le volume de données qui peut être efficacement dissimulé. D'autre part, la cryptographie est polyvalente, adaptée à la sécurisation des données dans un large éventail d'applications, des transactions financières à la protection des données personnelles, bien qu'elle exige une gestion rigoureuse des clés pour prévenir les violations de sécurité.

En résumé, la stéganographie et la cryptographie jouent des rôles cruciaux dans le domaine de la sécurité de l'information. Elles peuvent être employées individuellement ou conjointement pour offrir une protection robuste, adaptée aux besoins de sécurité spécifiques et à la nature des menaces impliquées.