جرب شيفرة قيصر

استخدم الأداة أدناه لتشفير أو فك تشفير رسالة:

النتيجة:

لحظات رائعة في التاريخ

مرحبًا بكم في عالم شفرة قيصر

هذا المجال يمزج بين البساطة والغموض في فن التشفير. مستمد من ممارسات يوليوس قيصر، يعتبر هذا التشفير شهادة على الجاذبية الأبدية للاتصالات السرية. يعمل على مبدأ بسيط لكنه عبقري - تحويل حروف الأبجدية بعدد ثابت. يحول هذا الانتقال الرسائل العادية إلى نصوص غامضة، مغطيا الكلمات بحجاب من الغموض. عندما نغوص في هذا العالم، نكتشف أناقة بساطته وفرحة فك الرسائل التي بدت فيما مضى غير قابلة للاختراق. شيفرة قيصر، على الرغم من أنها أولية، تفتح بوابة إلى عالم التشفير الأوسع والأكثر إثارة للاهتمام، حيث كل حرف وتحويل يلعب دورًا حاسمًا في رقصة السرية والاكتشاف.

ما هي شفرة قيصر؟

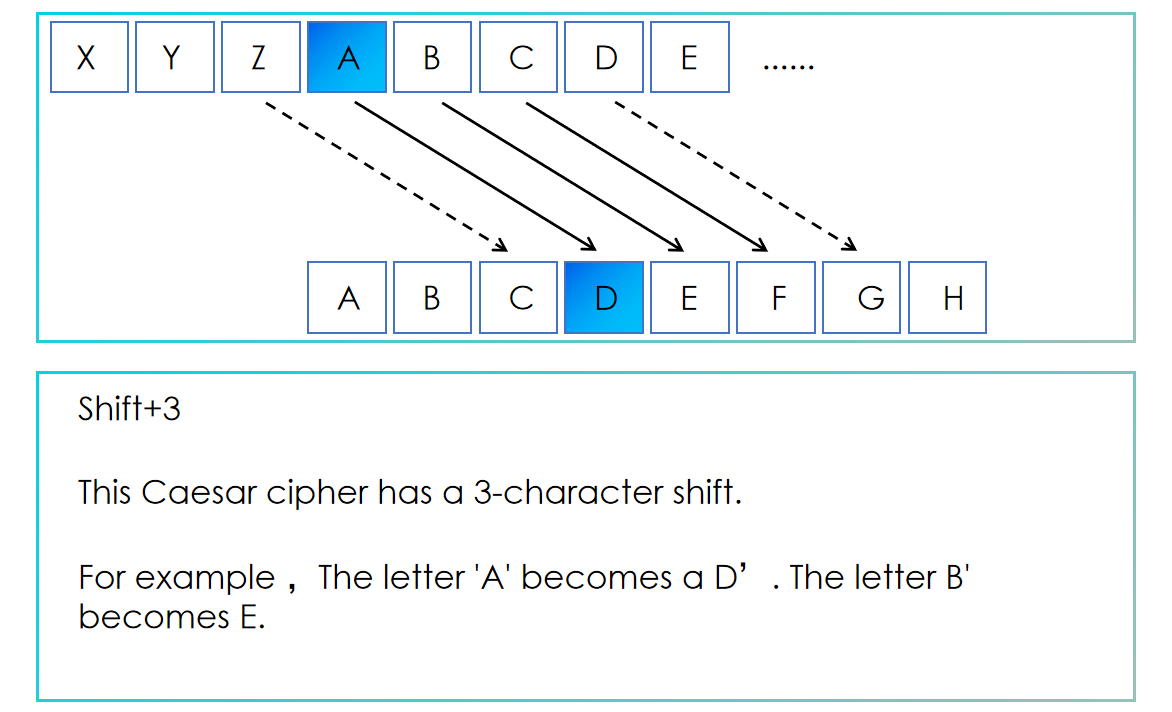

شفرة قيصر، وهي تقنية تشفير قديمة، اكتسبت شهرة من خلال يوليوس قيصر، الجنرال والسياسي الروماني المشهور. استخدم هذه الطريقة لحماية الاتصالات العسكرية الحيوية. مصنفة كشفرة استبدال، حيث تستخدم تحويلًا أبجديًا محددًا. المبدأ الأساسي لشفرة قيصر يتضمن تعويض كل حرف في الأبجدية بعدد محدد مسبقًا. على سبيل المثال، مع تعويض 3، تتحول الأبجدية بحيث يصبح 'A' هو 'D'، و'B' يصبح 'E'، ويستمر هذا النمط. عند الوصول إلى نهاية الأبجدية، تعود السلسلة إلى البداية.

على الرغم من أن شفرة قيصر غالبًا ما تستخدم كعنصر أساسي في تقنيات التشفير الأكثر تعقيدًا، إلا أن بساطتها تجعلها عرضة للخطر. مثل جميع الشفرات القائمة على استبدال الأبجدية، من السهل نسبيًا فك تشفيرها، وبالتالي تقديم أمان محدود للاحتياجات العملية للتواصل.

ما هي الأنواع المحددة من شفرة قيصر؟

شفرة قيصر هي طريقة تشفير تعتمد على إزاحة الحروف في الأبجدية، الأبسط هو تحريك كل حرف للخلف (أو للأمام) بعدد ثابت من الخانات. لكن، بخلاف هذا الشكل الأساسي، هنا بعض الأنواع المثيرة للاهتمام:

- ROT13: نوع خاص من شفرة قيصر، بإزاحة قدرها 13. نظرًا لوجود 26 حرفًا في الأبجدية الإنجليزية، فإن نفس القاعدة تنطبق على التشفير وفك التشفير.

- Atbash Cipher: هذه حالة خاصة، يمكن اعتبارها شفرة قيصر باللغة العبرية. تقوم بعكس الأبجدية، بحيث يصبح الحرف الأول هو الأخير، والثاني يصبح الثاني من الأخير، وهكذا.

- Vigenère Cipher: على الرغم من أنها ليست بشكل صارم شفرة قيصر، إلا أنها طُورت بناءً على مبدأ شفرة قيصر. تستخدم سلسلة من الكلمات المفتاحية كقيمة للإزاحة للتشفير، مما يوفر أمانًا أعلى مقارنةً بإزاحة حرف واحد.

- Affine Cipher: تستند إلى فكرة شفرة قيصر، لكنها تدخل الضرب في عملية التشفير. يتم أولًا ضرب موقع كل حرف في الأبجدية برقم (متبادل الأولية مع طول الأبجدية) ثم يضاف إليه قيمة الإزاحة، وأخيرًا يؤخذ النمط على طول الأبجدية للحصول على الحرف المشفر.

- ROT5، ROT18، ROT47: هذه متغيرات من ROT13، لكنها تستخدم لتشفير الأرقام والشخصيات الأخرى. ROT5 مخصصة للأرقام فقط، ROT18 تجمع بين ROT5 وROT13، بينما ROT47 يمكنها تشفير معظم الشخصيات القابلة للطباعة في جدول ASCII.

- شفرة قيصر المزدوجة: هي توسيع بسيط لشفرة قيصر، من خلال تطبيق شفرة قيصر مرتين، ربما باستخدام قيم إزاحة مختلفة، لزيادة تعقيد التشفير.

كل هذه الأنواع والتقنيات ذات خصائص مميز

كيفية تطبيق شيفرة قيصر في بايثون؟

في بايثون، يمكنك القيام بذلك عن طريق التكرار عبر كل حرف من النص الأصلي ثم حساب النسخة المشفرة لكل حرف استنادًا إلى الأبجدية وإزاحة معينة. يتم تحقيق ذلك بسهولة باستخدام جدول رموز ASCII، على سبيل المثال، بأخذ الفرق بين قيمة ASCII للحرف وقيمة ASCII للحرف 'a'، بالإضافة إلى إزاحة، ثم تحويل النتيجة إلى الحرف مرة أخرى.

كود بايثون لشيفرة قيصر

فيما يلي دالة بايثون توضح كيفية تشفير وفك تشفير النص باستخدام تقنية شيفرة قيصر. يتضمن الكود تعليقات لفهم أفضل وللتكيف.

def caesar_cipher_enhanced(text, shift, encrypt=True):

"""

Encrypts or decrypts text using Caesar Cipher.

Parameters:

text (str): The text to encrypt or decrypt.

shift (int): The number of positions to shift the letters by.

encrypt (bool): True for encryption, False for decryption.

Returns:

str: The transformed text.

"""

transformed_text = ""

for char in text:

if char.isalpha():

start = ord('A') if char.isupper() else ord('a')

shift_adjusted = shift if encrypt else -shift

transformed_char = chr((ord(char) - start + shift_adjusted) % 26 + start)

transformed_text += transformed_char

else:

transformed_text += char

return transformed_text

# Example usage

user_input = input("Enter the text: ")

shift = int(input("Enter the shift value: "))

encrypt_decrypt = input("Encrypt or Decrypt (E/D): ").strip().upper()

if encrypt_decrypt == 'E':

result = caesar_cipher_enhanced(user_input, shift, encrypt=True)

print("Encrypted:", result)

elif encrypt_decrypt == 'D':

result = caesar_cipher_enhanced(user_input, shift, encrypt=False)

print("Decrypted:", result)

else:

print("Invalid option. Please enter 'E' for Encrypt or 'D' for Decrypt.")

كيف يمكن فك شفرة قيصر؟

يمكن فك شفرة قيصر بسهولة نسبية بسبب العدد المحدود من الإزاحات الممكنة (26 في حالة الأبجدية الإنجليزية). الطريقة الشائعة لكسر هذه الشفرة هي باستخدام القوة الغاشمة، والتي تعني تجربة كل إزاحة ممكنة حتى تجد واحدة منطقية. هذا عملي لأن هناك 26 إزاحة ممكنة فقط في الأبجدية الإنجليزية، مما يجعل عدد التركيبات صغيرًا بما يكفي لفحص كل واحدة يدويًا.

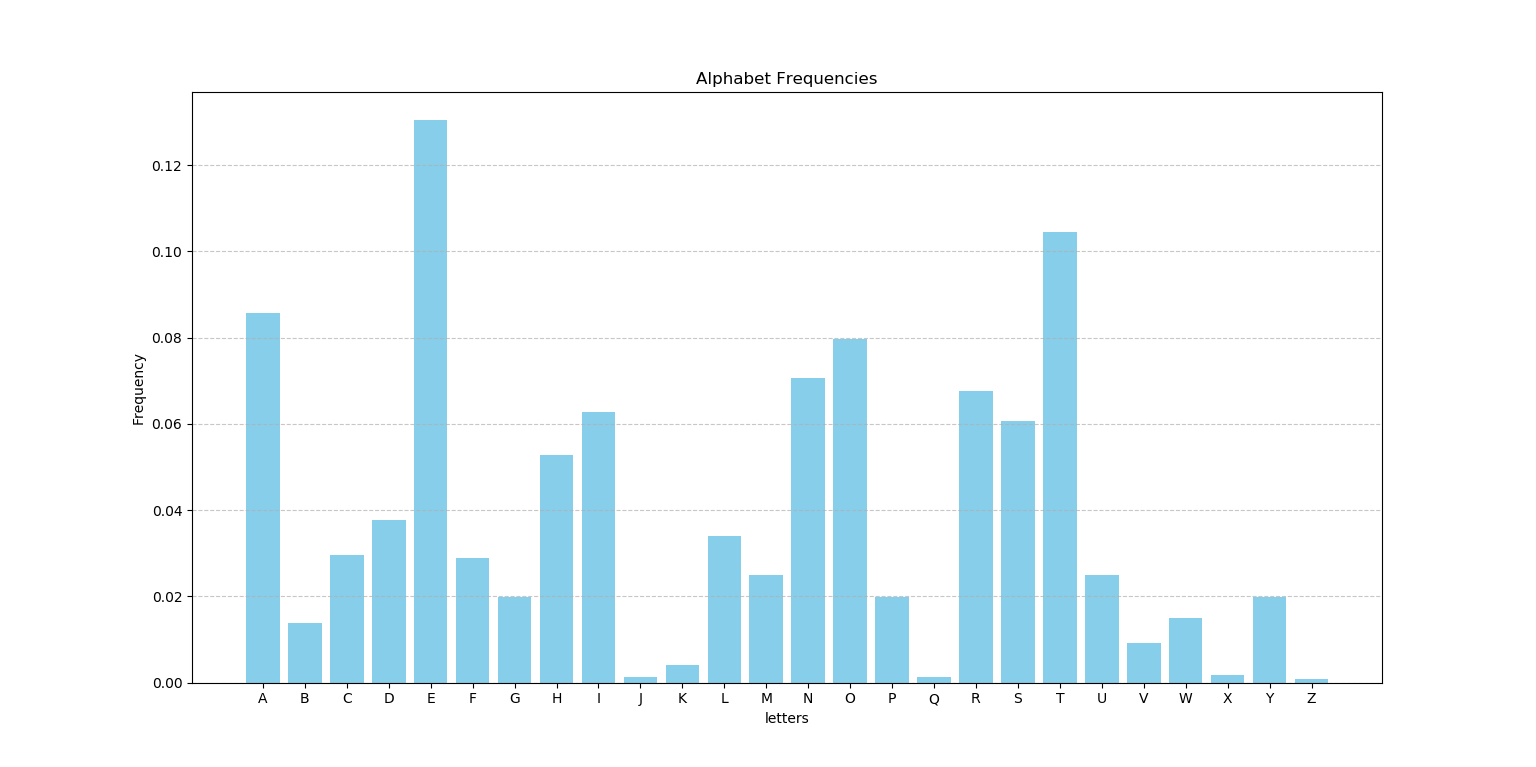

طريقة أكثر تطورًا هي استخدام تحليل التردد. نظرًا لأن الحروف في اللغة الإنجليزية لها ترددات مختلفة للحدوث (على سبيل المثال، 'e' أكثر شيوعًا من 'z')، يمكنك مقارنة تردد الحروف في الرسالة المشفرة مع الترددات النموذجية للحروف في الإنجليزية. من خلال القيام بذلك، يمكنك تحديد أكثر إزاحة محتملة تم استخدامها لتشفير الرسالة.

نظرًا لأن تعيين كل حرف في شفرة قيصر ثابت، إذا تم تعيين "b" إلى "e"، فسوف يظهر "e" في النص المشفر في كل مرة يظهر فيها "b" في النص الأصلي. من المعروف الآن أن توزيع احتمال كل حرف في الإنجليزية معروف. يكون متوسط احتمال حدوث الحروف المختلفة في النصوص المختلفة عادةً نفسه، وكلما طال النص، كانت حسابات التردد أقرب إلى المتوسط. هذا مخطط تردد لـ 26 حرفًا. بالطبع، مع تغير عدد العينات، سيكون تردد كل حرف مختلفًا قليلًا.

على سبيل المثال، أدخل الفقرة الأولى من النص "This realm intertwines simplicity and intrigue..."، ومن خلال المحول أعلاه نحصل على النص المشفر. ولكن بالنسبة للآخرين الذين لا يعرفون ما هو المفتاح السري، يمكننا الحصول على مفتاح سري من خلال الكود، وهو الإزاحة.

النص الإنجليزي كالتالي:

"This realm intertwines simplicity and intrigue in the art of cryptography. Originating from the practices of Julius Caesar, this cipher serves as a testament to the timeless allure of secret communications. It operates on a straightforward yet ingenious principle – shifting the letters of the alphabet by a fixed number. This shift transforms ordinary messages into cryptic texts, cloaking words in a veil of mystery. As we delve into this world, we unravel the elegance of its simplicity and the joy of decoding messages that once seemed impenetrable. The Caesar Cipher, though elementary, opens the gateway to the broader, fascinating world of cryptography, where every letter and shift play a crucial role in the dance of secrecy and discovery."

يوضح المثال التالي لكود بايثون كيفية أداء تحليل التردد لكسر شفرة قيصر. هذه التقنية مبنية على التحليل الإحصائي لترددات الحروف باللغة الإنجليزية.

import string

def count_frequencies_from_file(path):

count_dict = dict.fromkeys(string.ascii_lowercase, 0)

total_chars = 0

with open(path, 'r', encoding='utf-8') as file:

for line in file:

for char in line.lower():

if char in count_dict:

count_dict[char] += 1

total_chars += 1

for char in count_dict:

count_dict[char] /= total_chars

return count_dict

def frequency_analysis(known_frequencies, count_dict):

eps = float('inf')

key = 0

cipher_frequencies = list(count_dict.values())

for shift in range(26):

s = 0

for i in range(26):

s += known_frequencies[i] * cipher_frequencies[(i + shift) % 26]

temp = abs(s - 0.065379)

if temp < eps:

eps = temp

key = shift

return key

# Known letter frequencies in English

known_freqs = [0.086,0.014,0.030,0.038,0.130,0.029,0.020,0.053,0.063,0.001,0.004,0.034,0.025,0.071,0.080,0.020,

0.001,0.068,0.061,0.105,0.025,0.009,0.015,0.002,0.020,0.001]

file_path = "Your_Path"

cipher_count_dict = count_frequencies_from_file(file_path)

key = frequency_analysis(known_freqs, cipher_count_dict)

print("The key is: " + str(key))

جرب استخدام مسار ملفك الخاص وتشغيل هذا الكود لمعرفة ما إذا كان بإمكانك فك تشفير رسالة مشفرة بواسطة شفرة قيصر.

شيفرة قيصر والشيفرة التي استخدمها قيصر

في الفصل 56 من كتاب سويتونيوس De Vita Caesarum، يتم وصف استخدام تقنيات التشفير في الرسائل الخاصة لقيصر:

"Extant et ad Ciceronem, item ad familiares domesticis de rebus, in quibus, si qua occultius perferenda erant, per notas scripsit, id est sic structo litterarum ordine, ut nullum verbum effici posset: quae si qui investigare et persequi velit, quartam elementorum litteram, id est D pro A et perinde reliquas commutet." (سويتونيوس، De Vita Caesarum: Divus Iulius. مكتبة اللاتينية، تم الوصول إليه في 1 يونيو 2024، https://www.thelatinlibrary.com/suetonius/suet.caesar.html )

هذا المحتوى لا يذكر مباشرة المفهوم الحديث لشيفرة قيصر، والتي تتضمن تشفير بسيط لتبديل الحروف. بدلاً من ذلك، كانت طريقة التشفير التي استخدمها قيصر أقرب إلى شيفرة التحويل، حيث يتم تغيير مواقع الحروف الفعلية لتشفير الرسالة، مما يختلف بشكل واضح عن التحول الثابت لشيفرة قيصر. تتضمن هذه التقنية ترتيبًا واستبدالًا للحروف نسبيًا معقدًا، مما يظهر اختلافًا كبيرًا عن طريقة التحول المباشر لشيفرة قيصر الحديثة

الستيغانوغرافيا والتشفير

استكشف الأعمال الرائعة لـ يوهانس تريثيميوس، راهب بنديكتيني وعالم من ألمانيا في عصر النهضة. يُعرف بعمله الرائد، الستيغانوغرافيا، الذي يخوض في عالم الستيغانوغرافيا ويتطرق أيضًا إلى تقنيات التشفير في أعماله العلمية الأخرى.

الستيغانوغرافيا غالبًا ما يُساء فهمها على أنها تشمل عناصر سحرية واستدعاء للأرواح. ومع ذلك، فهي تحتوي بذكاء على نظام تشفير معقد ضمن سردها. فيما يلي نظرة عامة على المحتوى التشفيري المشفر عبر مجلداتها:

- المجلد الأول والثاني: تركز هذه المجلدات بشكل رئيسي على تقنيات التشفير. في البداية، تم اعتبارها دليلًا لاستدعاء الأرواح، ولكنها تمثل بشكل مجازي طرق التشفير المعقدة. تصف طرق مبتكرة لنقل الرسائل المخفية عبر مسافات طويلة، وهو مفهوم رائد في ذلك الوقت.

- المجلد الثالث: يمتد هذا المجلد بعض الموضوعات السابقة ولكنه يقدم مناقشات أكثر إثارة للجدل التي تحيد عن التشفير المباشر الموجود في المجلدين الأول والثاني. يستكشف علانيةً أبعادًا روحية وسحرية أكثر، التي تعرضت لتفسيرات متنوعة عبر العصور.

من خلال التحليل العميق، تكشف أعمال تريثيميوس أن ما يبدو كتعاويذ سحرية هو في الواقع وصف مُحجب لطرق التشفير، مما يبرز الصلة بممارسات التشفير الحديثة.

تعريفات ومبادئ أساسية

الستيغانوغرافيا هي فن إخفاء المعلومات داخل وسائط غير حساسة مثل الصور والصوتيات أو ملفات الفيديو، مما يجعل المعلومات غير مرئية للمراقبين العاديين. جوهر الستيغانوغرافيا يكمن في إخفاء وجود المعلومات، وليس محتواها فقط.

في المقابل، يتضمن التشفير تحويل المعلومات النصية العادية إلى تنسيق مشفر آمن لا يمكن فهمه بدون مفتاح فك التشفير المقابل، معتمدًا على خوارزميات رياضية معقدة مثل آليات المفتاح العام/الخاص وخوارزميات التشفير المتماثل.

التنفيذ الفني والتطبيقات

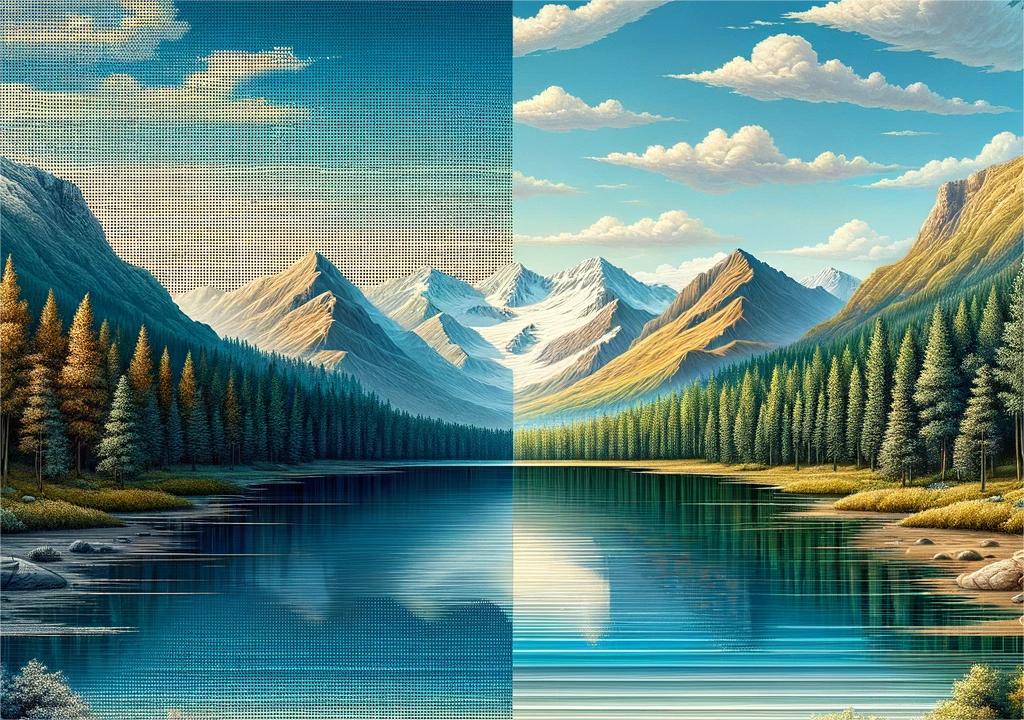

عادة ما يشمل تنفيذ الستيغانوغرافيا ترميز المعلومات السرية داخل أجزاء مختلفة من الملفات العادية، مثل البيكسلات في الصور، الفيديوهات، الصوتيات أو حتى النصوص. يتم تحقيق إخفاء هذه المعلومات من خلال تعديلات دقيقة، مثلاً، ضبط دقيق لقيم البيكسل في الصورة، تغيير البت الأقل أهمية (LSB) من قيم الألوان، أو إضافة إشارات في ملفات الصوت التي تتجاوز ترددات السمع البشري. هذه التعديلات تقع أسفل عتبة الإدراك البشري، لذا حتى عند نقل أو عرض المعلومات، تظل غير قابلة للكشف من قبل المراقبين الخارجيين. ميزة هذه الطريقة أنه حتى المراقبة البصرية المباشرة لا تستطيع بسهولة تمييز هذه التغييرات الدقيقة.

الصورة أعلاه توضح مفهوم الستيغانوغرافيا. الجانب الأيسر من الصورة، الموسوم بـ 'عادي،' لا يُظهر أي تغييرات ويحتفظ بالمظهر الأصلي للمنظر الطبيعي. بالمقابل، يُظهر الجانب الأيمن كيف يمكن إخفاء النص باستخدام طريقة LSB، مع تعديل الصورة بدقة بما فيه الكفاية لجعل التغييرات شبه غير مرئية.

يحول التشفير المعلومات الحساسة باستخدام مفاتيح التشفير لإنشاء نص مشفر. يضمن هذا التنسيق المشفر أن تظل البيانات آمنة وغير مفهومة للكيانات غير المصرح بها، وهو أمر حاسم لحماية الاتصالات والبيانات عبر الأنظمة المختلفة.

الكشف والأمان

يعتمد أمان الستيغانوغرافيا بشكل أساسي على قدرتها على الإخفاء. بمجرد الاشتباه في استخدام الستيغانوغرافيا، يمكن استخدام تحليلات فنية متخصصة، مثل التحليل الإحصائي أو التعرف على الأنماط، لمحاولة الكشف عن المعلومات المخفية. ومع ذلك، إذا كانت طريقة الستيغانوغرافيا مصممة بشكل جيد، قد يجد حتى الخبراء صعوبة في اكتشاف المعلومات المخفية.

يعتمد أمان تقنية التشفير على قوة خوارزميات التشفير وإدارة المفاتيح بأمان. تم تصميم طرق التشفير الحديثة، مثل AES وRSA، لتحمل أنواع مختلفة من الهجمات، بما في ذلك تلك الناشئة عن الحوسبة الكمية. سرية المفاتيح حاسمة لأمان التشفير؛ فمجرد تعرض المفاتيح للخطر، يُكسر حماية التشفير.

البيئات المناسبة والقيود

الستيغانوغرافيا مثالية للسيناريوهات السرية للغاية، مثل الاتصالات السرية، حيث يمكن أن يكون الكشف عن وجود المعلومات ضارًا. ومع ذلك، فهي محدودة بحجم البيانات التي يمكن إخفاؤها بفعالية. من ناحية أخرى، يعتبر التشفير متعدد الاستخدامات، مناسبًا لتأمين البيانات في مجموعة واسعة من التطبيقات من المعاملات المالية إلى حماية البيانات الشخصية، على الرغم من أنه يتطلب إدارة مفاتيح صارمة لمنع الاختراقات الأمنية.

باختصار، تلعب كل من الستيغانوغرافيا والتشفير أدوارًا حاسمة في مجال أمان المعلومات. يمكن استخدامها بشكل فردي أو مجتمعة لتوفير حماية قوية، مصممة لتلبية الاحتياجات الأمنية الخاصة وطبيعة التهديدات المعنية.